Exchange Online基本認証廃止までまったなし

はじめに

Exchange Onlineの基本認証が廃止される案内があり、Covid19の影響もあり対応は延期されていましたが、いよいよ待ったなしの状況になっていますので、どういった対応が必要になるのかを記載していきたいと思います。

基本認証とは

基本認証はアプリケーションが要求ごとにユーザ名とパスワードを送信し、それらの資格情報をもとにサービスまたはアプリケーションの利用をする仕組みです。

この仕組みの問題点は悪意のある攻撃者が簡単にユーザの資格情報をキャプチャできてしまうところにあります。

基本認証停止までのスケジュール

Microsoft社の公式発表では2022年10月1日より、Exchange OnlineのOutlook、EWS、RPS、POP、IMAP、EAS プロトコルの基本認証の無効化が開始されることを発表しています。

救済措置が発表され22年12月いっぱいまでは再度有効化が可能のようです。(22年9月30日追記)

つまり2022年9月末までに先進認証(モダン認証ともOAuth2.0認証とも呼ばれる)に対応する必要があります。ぎりぎりになって慌てないように今のうちから計画を立てましょう。

先進認証の動作

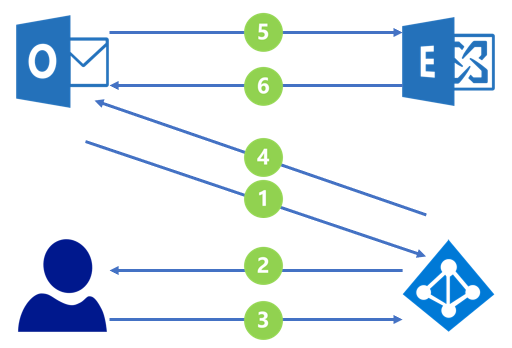

先進認証では、アクセストークンを使ってサービスのデータにアクセスします。処理の流れは以下の通りです。

| # | 動作 |

|---|---|

| 1 | 許可サーバにアクセストークンの発行を依頼する |

| 2 | 利用者に対して、クライアントアプリに権限を与えていいかを確認される |

| 3 | 承諾画面で承諾する |

| 4 | 許可サーバからアクセストークンが発行される |

| 5 | Exchange Onlineにデータ取得要求 |

| 6 | データ取得 |

現状の確認

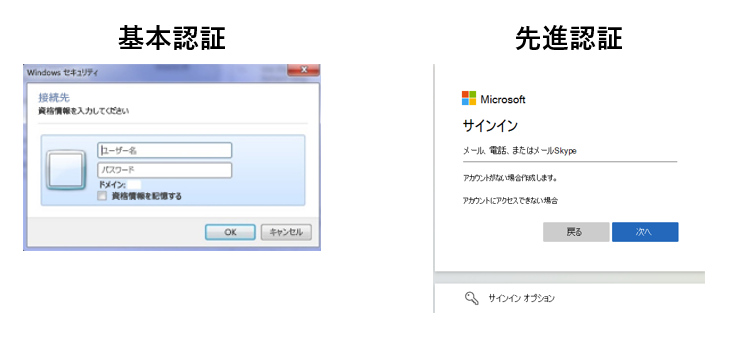

今現在、基本認証を使っているのか、先進認証を使っているのかを確認します。確認方法はいくつかありますが、一番簡単に確認できる方法が、クライアントアプリでログインする際の画面で確認する方法です。

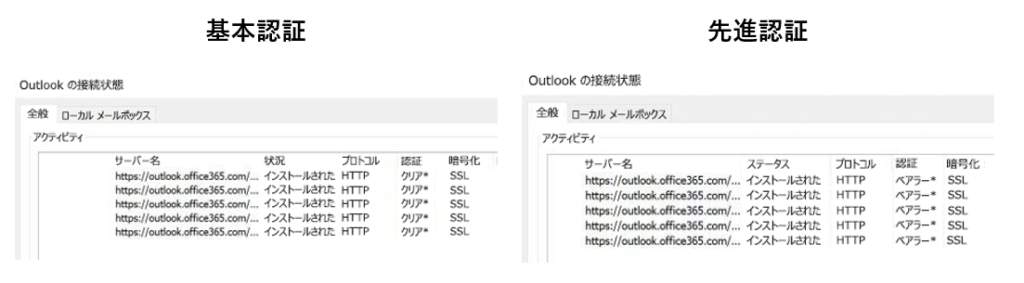

ログインする際にブラウザのログイン画面が出てくる場合は先進認証になっています。また、Outlookの接続状態ダイアログボックスでも確認が可能です。認証欄が[クリア*]の場合は基本認証、[ベアラー*]の場合は先進認証で接続しています。

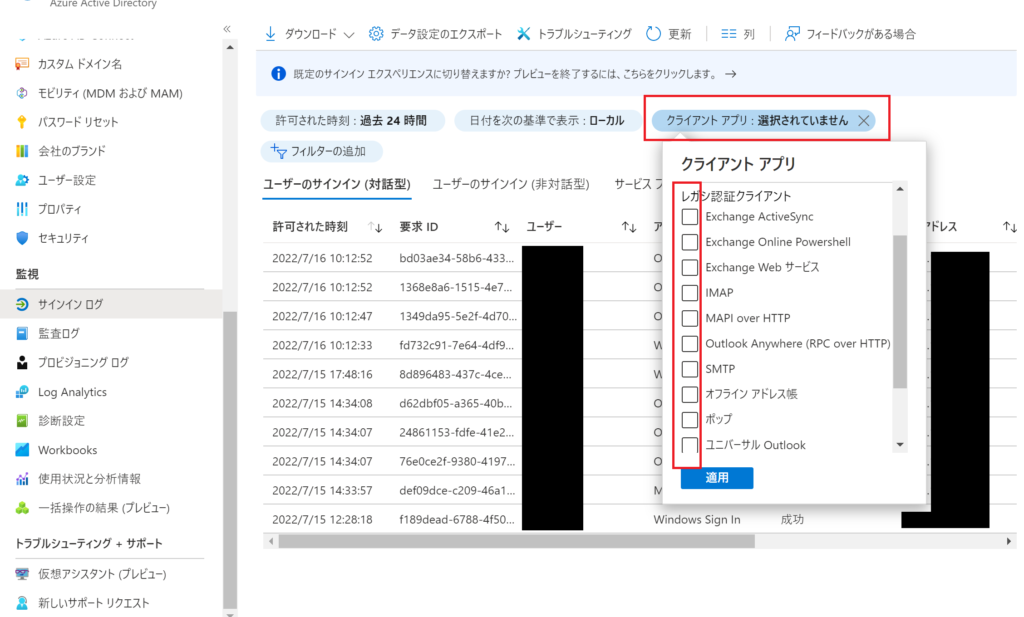

また、Azure ADのサインインログを使って基本認証の接続がされているかどうかの確認が可能です。この方法ではOutlookだけでなく、個別開発されたアプリケーションなどからの接続も確認できるかと思いますので切替前後でログを確認いただき、すべての基本認証が切替できていることを確認いただくとよろしいかと思います。

Azure ADの管理画面を開き、[サインイン ログ]-[フィルターの追加]からクライアントアプリを選択して、レガシ認証クライアントのチェックボックスを一通りチェックして適用することで基本認証でアクセスしているユーザおよびアプリケーションを確認していただけます。

先進認証の有効化

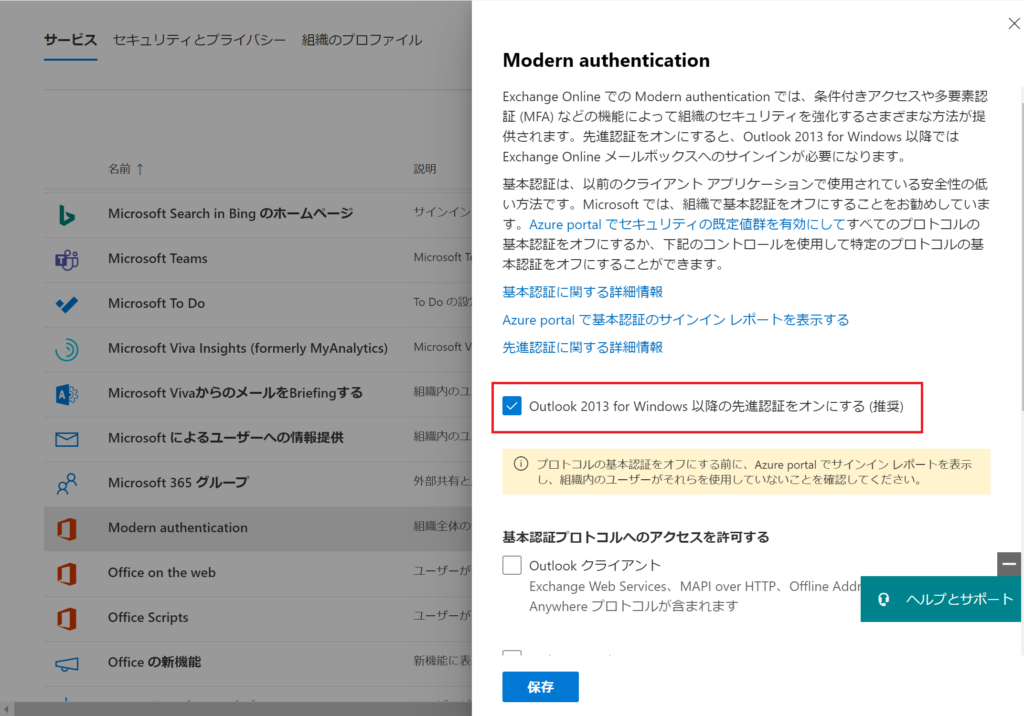

先進認証の有効化はMicrosoft365管理センターで実施可能です。[設定]-[組織設定]-[サービス]-[Modern authentication]を開きます。

「Outlook2013 for Windows 以降の先進認証をオンにする(推奨)」にチェックを入れて保存します。

また、Powershellでも確認が可能になります。この記事で利用するPowershellコマンドレットはExchange Online v2コマンドレットになります。使うコマンドは[Set-OrganizationConfig]です。

#初期設定 #環境に合わせて変更してください。 $UserName = "管理者アカウント名" $Passwd = "管理者パスワード" $CvtPass = ConvertTo-SecureString $Passwd -AsPlainText -Force $UserCredential = New-Object System.Management.Automation.PSCredential($UserName,$CvtPass) #Microsoft Onlineへの接続 Connect-ExchangeOnline -Credential $UserCredential #先進認証の有効化 Set-OrganizationConfig -OAuth2ClientProfileEnabled $true

対応後は一度再ログインを求められますが、各利用者のアカウントでログインしていただければ今まで通り利用は可能かと思います。

日本の企業の中には、利用者にパスワードを公開せず、システム管理者がパスワードを入力したうえでデバイスを展開している会社様もいらっしゃると思います。会社の拠点が多岐にわたる場合は、再度ログインを求められるタイミングで問題が発生します。切替のタイミングはよく検討のうえで実施するようにしてください。

まとめ

先進認証への切り替え設定は、コマンド1行のみGUIでの設定でも1か所設定を変えていただくだけで有効化できることがわかりました。

また、事情によりPOP接続やIMAP接続が必要になったとしてもOAuth2.0に対応したアプリケーションであれば、先進認証を有効化しても継続利用可能です。

運用上利用者がパスワードを知らない場合は、切替のタイミングを調整する必要があります。利用者がパスワードを知らないことで、BYOD端末からのアクセスを制御することを目的としているかと思いますが、この運用方法は、ブルートフォース攻撃で突破された際に打つ手がない状況となりますので、運用含めて見直しをしていただくことを推奨いたします。

それでは、本記事が皆様の導入、運用管理の一助となりましたら幸いです。