IntuneのMAM機能を使ってBYOD端末を有効活用

はじめに

日本の会社は保守的な会社が多く、BYODってそんなに広まってないと思ってますが、会社からスマートフォンすら支給されない会社様もたくさんあります。せっかくMicrosoft365を契約しても会社内からしかアクセスできないような利用の仕方ではサービスを最大限生かすことはできません。この記事ではBYOD端末も含めてどうやって安全に管理していくかを記載していきます。

IntuneにはMoblie Device Management(MDM)の機能とMoblie Application Management(MAM)の機能が搭載されています。この記事ではMAMの機能にフォーカスを当ててご紹介していきます。

前提

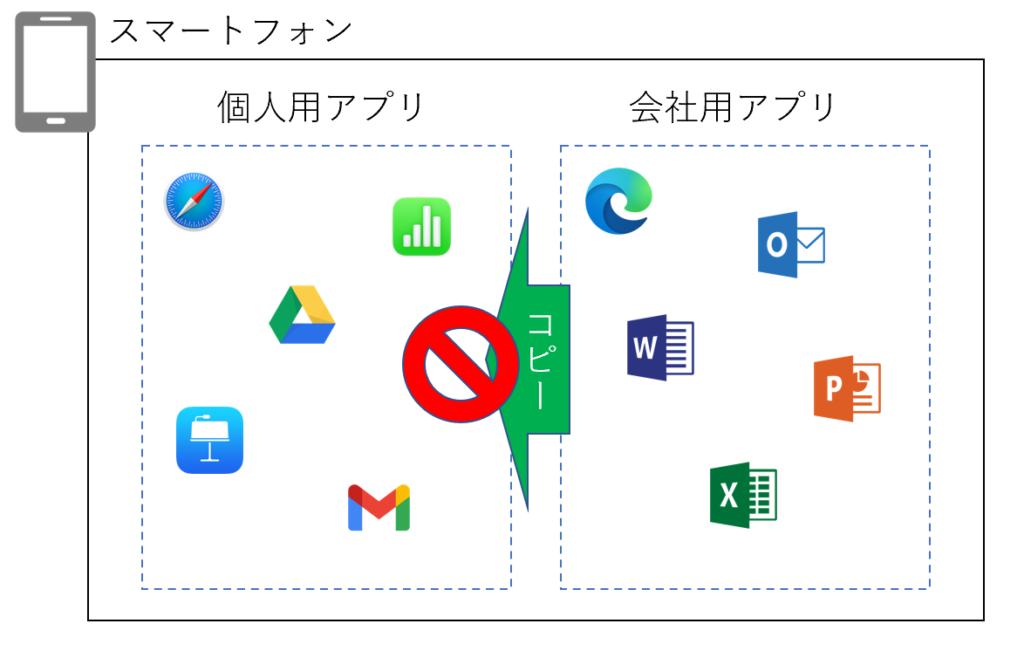

この記事では、以下の形でIntuneを構成します。会社のデータは個人管理のアプリに対して何も出力できないようにしておくことでBYOD端末だとしても一定のセキュリティを維持することが可能です。

IntuneのMAM機能はアプリ保護ポリシーを利用します。アプリ保護ポリシーでは以下の機能を提供しています。

- バックアップの禁止

- 他のアプリへの組織データ送信制御

- 組織データの保存制御

- 他のアプリからのデータ受信制御

- データを開けるアプリの制御

- 他のアプリ間で切り取り、コピー、貼り付けの制御

- 組織データの暗号化

- 組織データの出力

- マネージドアプリとネイティブアプリ間での同期制御

- アプリ起動時のPIN要求

- PINに対するポリシー設定

なぜMAMだけなのか

会社支給の端末だと、ほとんどの会社様ではMDMをすでに利用中でしょう。MDMは製品の仕様上1種類のみ導入が可能です。

ビジネス向けのデバイスの場合AppleならApple Business Manager(ABM)を利用しているでしょうし、AndroidならAndroid Enterpriseを利用しているでしょう。

これらの端末は初期化されたときにMDMに自動登録される仕組みとなっており、Intune管理にするためには端末の初期化が必要になります。

端末初期化は影響が大きすぎてそこに踏み切れないことが多いです。MAMは会社のアカウントでアプリケーションにサインインした時点でポリシーが適用される仕様のため既存のデバイスに対する影響がほぼありません。

設定方法

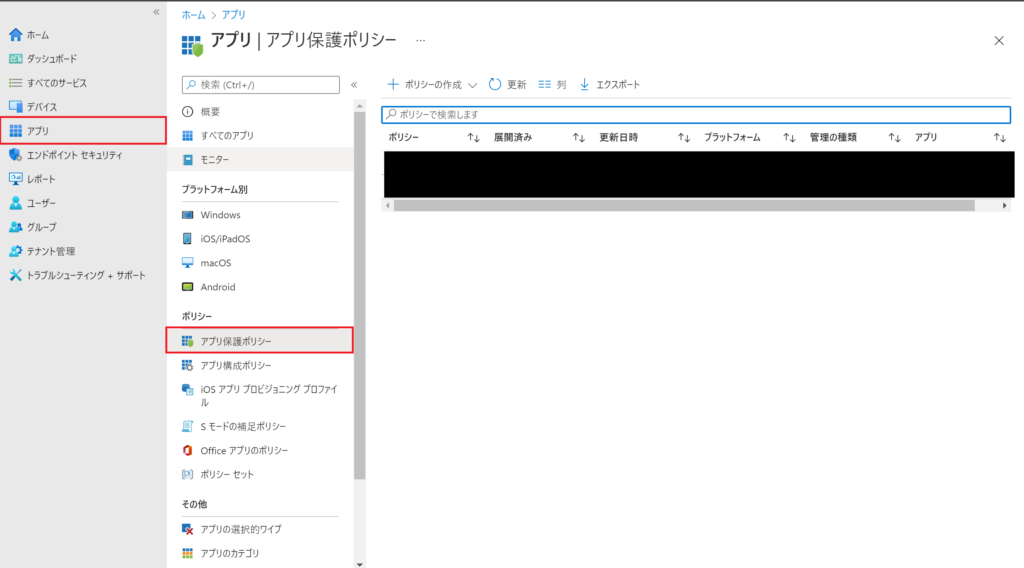

設定手順についてご紹介します。まずはIntuneの管理センターにログインしましょう。

左ペインの[アプリ]-中央ペインの[アプリの保護ポリシー]をクリックします。

この例ではiOSのポリシーを作成しますので、[+ポリシーの作成]-[iOS/iPadOS]をクリックします。

[名前]と[説明]※任意を入力して[次へ]をクリックします。

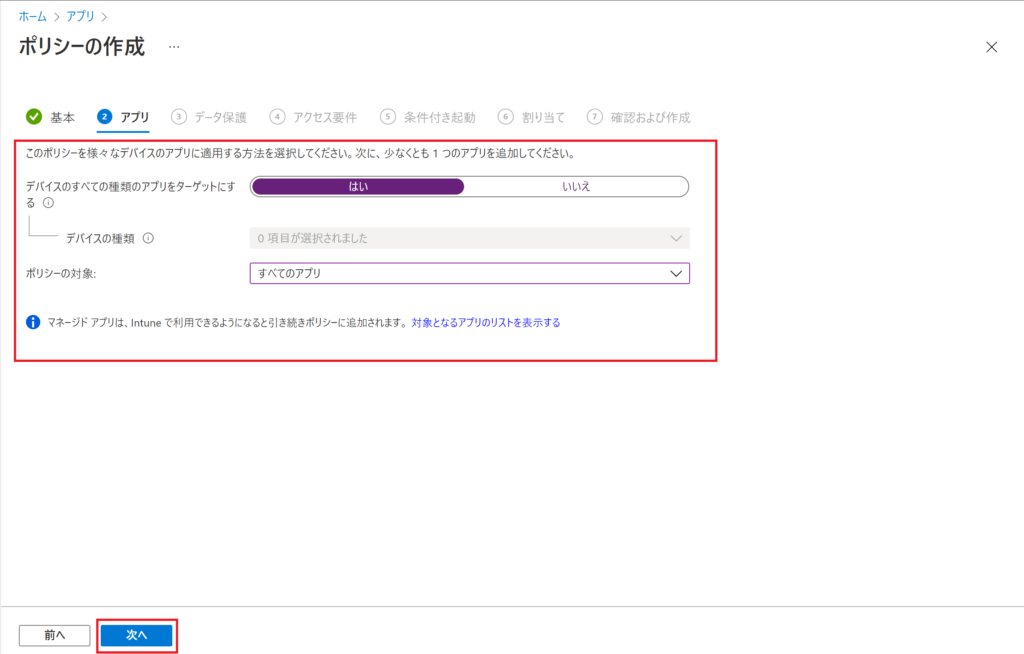

ターゲットにするデバイスの種類を選択しますが、この例ではデバイスのすべての種類のアプリをターゲットにするを[はい]にします。またポリシーの対象は[すべてのアプリ]を選択して[次へ]をクリックします。

ターゲットにするデバイスの種類は以下の2パターンになります。今回はBYODも前提であることからすべてを対象とします。

| 種別 | 説明 |

|---|---|

| マネージドデバイス | Intune MDMで管理されるデバイス |

| アンマネージドデバイス | Intune MDMで管理されないデバイス |

データ保護のメニューでは以下の設定を行います。方針としては会社のデータは個人の領域に保存させないとなりますので、バックアップやコピーは禁止する方向で設定します。

また企業のデータ内に含まれるリンクをクリックした際も企業が管理するEdgeでのみリンクが開ける形とします。

| 項目 | 説明 | 設定値 |

|---|---|---|

| iTunes と iCloud のバックアップに組織データをバックアップ | iTunes や iCloud に組織データをバックアップできるかを設定します。 個人データや管理されていないデータには影響しません。 | ブロック |

| 他のアプリに組織データを送信 | このアプリからどのアプリに組織データを送信できるかを指定します。 | ポリシーマネージドアプリ |

| 組織のデータのコピーを保存 | [名前を付けて保存] を使用して、選択したストレージ サービス以外の新しい場所に組織データのコピーを保存できないようにする場合は、ブロック を選択します。 注: この設定は、すべてのアプリケーションに適用されるわけではありません。 | ブロック |

| 選択したサービスにユーザがコピーを保存することを許可 | コピー保存可能場所を指定します。OneDrive/SharePoint/Box/ローカルから選択可能です。 | OneDrive for Business SharePoint Online |

| 電話通信データの転送 | 電話番号リンクをタップした際の挙動を設定します。 | 任意の電話アプリ |

| 他のアプリからデータを受信 | このアプリがどのアプリからのデータを受信できるかを指定します。 | すべて |

| 他のアプリとの間で切り取り、コピー、貼り付けを制限する | アプリと、デバイス上にインストールされている他の承認済みアプリとの間で、データの切り取り、コピー、貼り付けを行います。アプリ間でこうした操作をすべてブロックするか、あらゆるアプリとの間で使用を許可するか、組織で管理するアプリだけが使用できるように制限するかのいずれかを選択します。 | 貼り付けを使用する、ポリシーマネージドアプリ |

| サードパーティーのキーボード | サードパーティのキーボード利用を制限します | 許可 |

| 組織データを暗号化 | この設定を有効にすると、ユーザーが自分のデバイスにアクセスするために PIN を設定して使用しなければならなくなる可能性があります。デバイス PIN がない場合に暗号化が必要になると、ユーザーに対して “このアプリにアクセスするには、デバイス PIN を最初に有効にすることが組織によって求められています” というメッセージが表示され、PIN を設定するよう促されます。 | 必要 |

| ポリシー マネージド アプリ データとネイティブ アプリまたはアドインの同期 | ポリシー マネージド アプリがデバイスのネイティブ アプリ (連絡先、予定表、ウィジェットなど) にデータを保存しないようにしたり、ポリシー マネージド アプリ内でアドインが使用されないようにするには、[ブロック] を選択します。 | ブロック |

| 組織データを出力する | ブロックされている場合、アプリは保護されているデータを出力できません。 | ブロック |

| その他のアプリでのWebコンテンツ転送を制限する | このアプリで Web コンテンツを開くことのできるアプリを指定します | Microsoft Edge |

| 組織データの通知 | このアプリおよびウェアラブルなどの任意の接続されているデバイスについて、組織のアカウントの通知を表示する方法を指定します。 | 許可 |

アクセス要件のメニューでは以下の設定を行います。会社のデータにアクセスするにはPINの使用を必須にします。モバイルデバイスのパスワード入力は負担が大きいため、Touch IDやFace IDの利用は許可しておきます。

| 項目 | 説明 | 設定値 |

|---|---|---|

| アクセスにPINを使用 | 必須の場合、ポリシーで管理されたアプリにアクセスするには PIN を使用する必要があります。ユーザーは、職場または学校アカウントでアプリを初めて開くときにアクセス PIN を作成しなければなりません。 | 必要 |

| PINの種類 | 数値かパスコードかを選択します。 | 数値 |

| 単純なPIN | ブロックすると、ユーザーは単純な PIN を作成できません。単純な PIN とは、1234、ABCD、1111 などの一連の続き番号や数字の繰り返しです。種類 ‘パスコード’ の単純な PIN をブロックすると、パスコードには少なくとも 1 つの数字、文字、特殊文字が含まれていなければなりません。 | ブロック |

| PINの最小長を選択 | PINの最小文字数を指定します。 | 8 |

| アクセスにPINではなくTouch IDを使用(iOS8以降) | Touch ID は、iOS デバイスでユーザーを認証するのに指紋認識テクノロジを使用します。 | 許可 |

| タイムアウト後はPINで生体認証をオーバーライドする | 必須の場合、タイムアウト (非アクティブ分数) に従い、生体認証プロンプトが PIN プロンプトでオーバーライドされます。このタイムアウト値に達していない場合は生体認証プロンプトが引き続き表示されます。 | 不要 |

| アクセスにはPINではなくFaceIDを使用(iOS11以降) | Face ID は、iOS/iPadOS デバイスでユーザーを認証するのに顔認識テクノロジを使用します。 | 許可 |

| PINをリセットするまでの日数 | ユーザーが PIN をリセットすることが必要になるまでの日数を指定します。 | はい |

| 日数 | 指定した期間でPINを変更します。 | 90 |

| デバイスのPINが設定されている場合のアプリPIN | 不要な場合、デバイス PIN が MDM 登録デバイスで設定されているなら、アプリにアクセスするためにアプリ PIN を使用する必要はありません。 注: Intune は、iOS 上のサード パーティ EMM ソリューションによるデバイス登録を検出できません。 | 必要 |

| アクセスに職場または学校アカウントの資格情報を使用 | 必須の場合、ポリシーで管理されているアプリにアクセスするには、職場または学校の資格情報を使用する必要があります。アプリへのアクセスに PIN または生体認証方式も必要な場合には、こうしたプロンプトに加えて、職場または学校アカウントの資格情報が必要になります。 | 必要 |

| 非アクティブの時間(分)後にアクセス権を再確認します | ポリシーで管理されているアプリが非アクティブな状態のまま、指定された非アクティブ分数を超過すると、アプリが起動した後、再確認すべきアクセス要件 (つまり、PIN、条件付き起動設定) を入力するよう求めるプロンプトが表示されます。 | 30 |

条件付き起動メニューでは以下の設定を行います。OSのバージョンやアプリのバージョンでアクセスを制限することが可能です。この例ではデフォルトのまま設定を進めます。

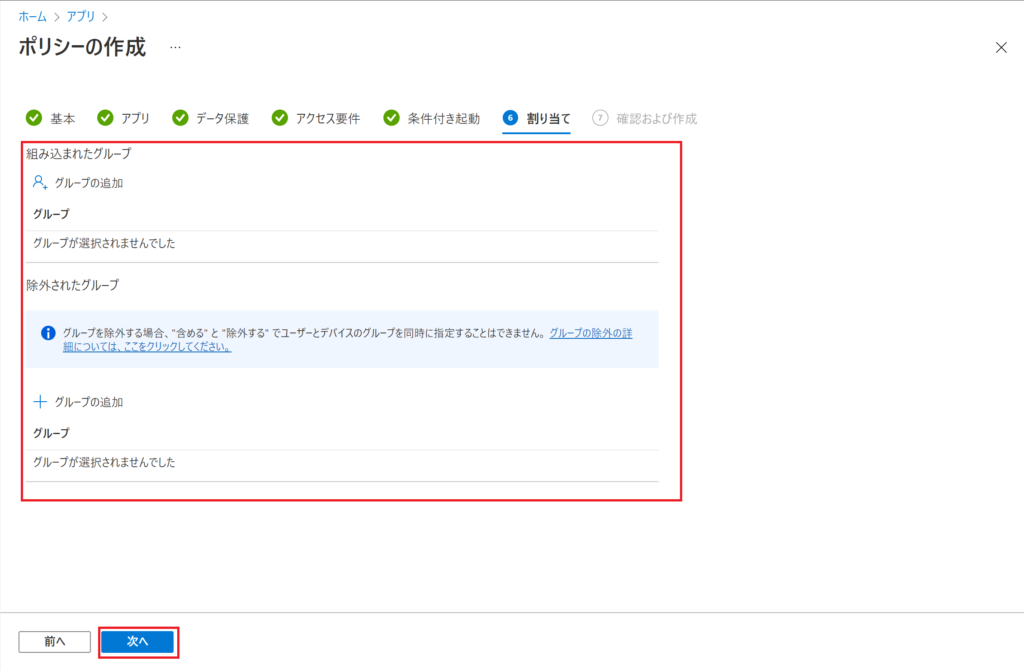

割り当てメニューでは、ポリシーを適用するグループを選択します。

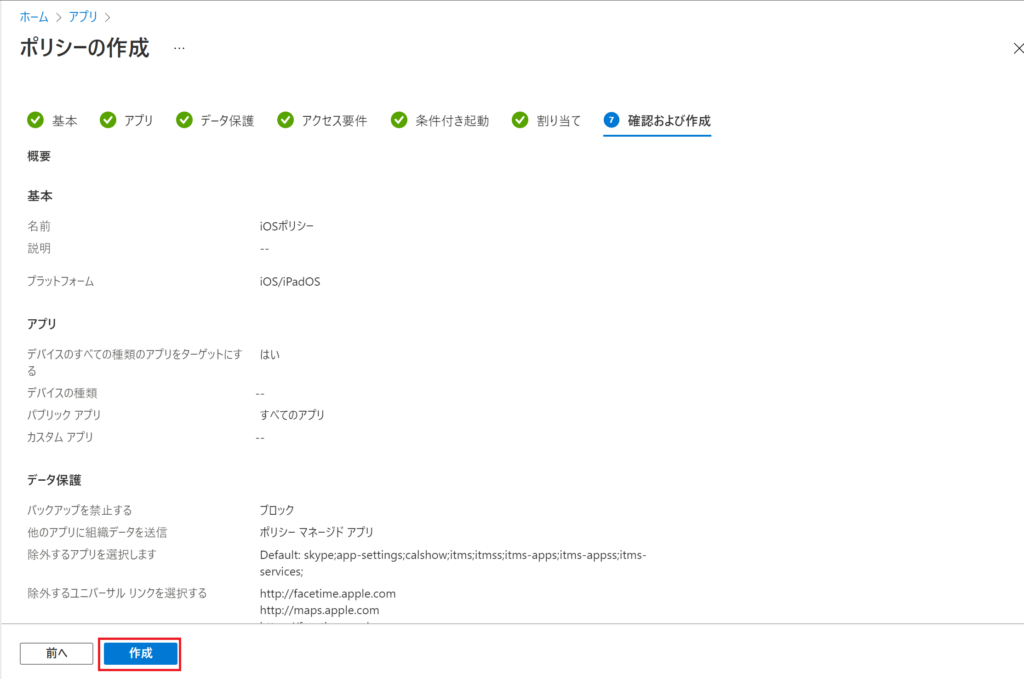

設定内容を確認して[作成]をクリックします。

ここまでで設定は完了です。実際に個人の端末にOutlookなどのOfficeアプリをインストールしてMicrosoft365アカウントでログインしてみてください。アプリを開く際にはPINの入力を求められ、メール本文をコピーしても個人領域アプリへはコピーできないはずです。

まとめ

今回の記事ではIntuneのMAM機能を利用してモバイルデバイス(スマートフォン)の管理をする方法をご紹介しました。MAMはIntuneに登録していない端末までも管理することができ、BYOD端末にもすでにMDMに登録されている社給端末にも簡単に導入していただけます。

IntuneではモバイルデバイスのみでなくWindowsパソコンはMacPCも管理していただけます。せっかく契約したならどんどん使い倒していくと費用対効果も上がってよいでしょう。

それでは、本記事が皆様の初期導入、運用管理の一助となりましたら幸いです。