Azure AD Connectでアカウント同期とパスワード同期

目次

はじめに

あなたの会社ではMicrosoft365のアカウント管理をどうしているでしょうか?それなりの規模の会社になるとアカウントを管理するシステムを持っていることでしょう。運用管理者の視点からすればどこか一か所メンテナンスしたら全部に反映できるようにしたいというのが一般的です。今回の記事ではMicrosoftが提供するアカウント同期サービスについてご紹介します。

Azure AD Connectのソフトウェアは無料で提供されています。ただし実行するためのハードウェアは別途必要になります。今更使いたいという会社様も少ないと思いますのでADFSの話は除外して記載していきます。

ご利用における前提

ご利用においては最低限以下の環境準備が必要になります。

- AuzreテナントまたはOfficeテナント

- 独自ドメイン(フリーアドレスや契約ドメインは不可)

- Azure AD Connect を実行するWindowsサーバ

インストーラーの前提

インストーラーには以下のコンポーネントが含まれています。Active Directory のオブジェクト数が10万を超える場合はExpress LocalDBではなく通常のSQLServerをご利用が必要です。別途ライセンスが必要になります。

- Azure AD Connect Health

- Microsoft SQL Server 2019 Command Line Utilities

- Microsoft SQL Server 2019 Express Local DB

- Microsoft SQL Server 2019 Native Client

- Microsoft Visual C++ 14 再配布パッケージ

最小ハードウェア要件

同期オブジェクト数が50万を超える場合は、Azure AD PremiumまたはEnterprise Mobiltiy +Securityなどのライセンスが必要です。

| AD内のオブジェクト数 | CPU | メモリ | HDD |

|---|---|---|---|

| 10,000未満 | 1.6GHz | 4GB | 70GB |

| 10,000~50,000 | 1.6GHz | 4GB | 70GB |

| 50,000~100,000 | 1.6GHz | 16GB | 100GB |

| 100,000~300,000 | 1.6GHz | 32GB | 300GB |

| 300,000~600,000 | 1.6GHz | 32GB | 450GB |

| 600,000 を超過 | 1.6GHz | 32GB | 500GB |

ハードウェア要件の詳細はメーカーページをご確認ください。

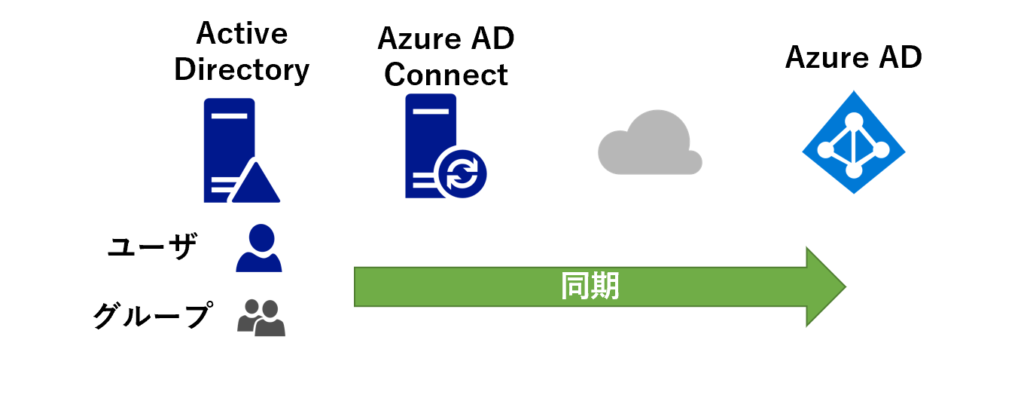

Azure AD Connectを利用した同期

Azure AD Connectを利用することで、オンプレミスActive Directory 上の以下のオブジェクトを同期することが可能になっています。またユーザの上司属性が同期できるサービスは本サービスが唯一無二の存在となっています。上司属性を個別に対応する場合の方法は別記事にてご紹介しています。

- ユーザ

- グループ

- コンピュータ

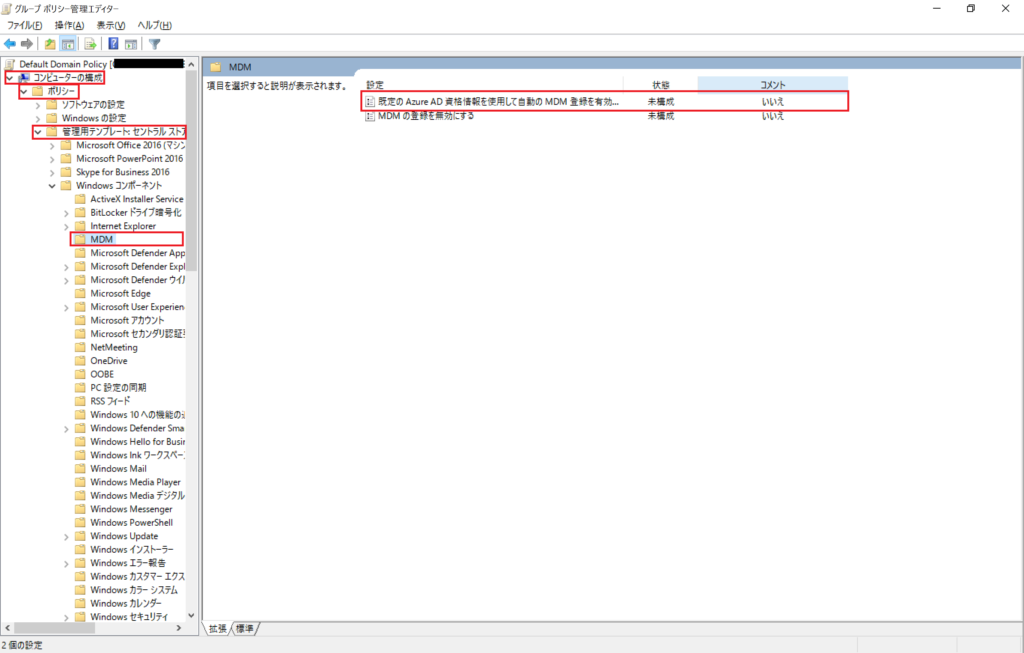

各オブジェクトにおける同期可能な属性値はMicrosoftのヘルプ記事をご参照ください。またHybrid Azure AD Joinを構成する場合はコンピュータオブジェクトの同期が必須になります。Hybrid Azure AD JoinしたコンピュータをIntuneに自動登録する場合はグループポリシーの設定も必要になります。

[コンピュータの構成]-[ポリシー]-[管理用テンプレート]-[Windowsコンポーネント]-[MDM]の既定のAzure AD資格情報を使用して児童のMDM登録を有効にしますを未構成→有効に変更しておきます。

画像のメニューが表示されない場合は、別途Windows10のadmxをインポートする必要があります。バージョンがいろいろあるので環境に合うものを入れてください。

Azure AD Connect のインストールオプション

インストール時のオプションとして、認証方式を選択する機能があります。

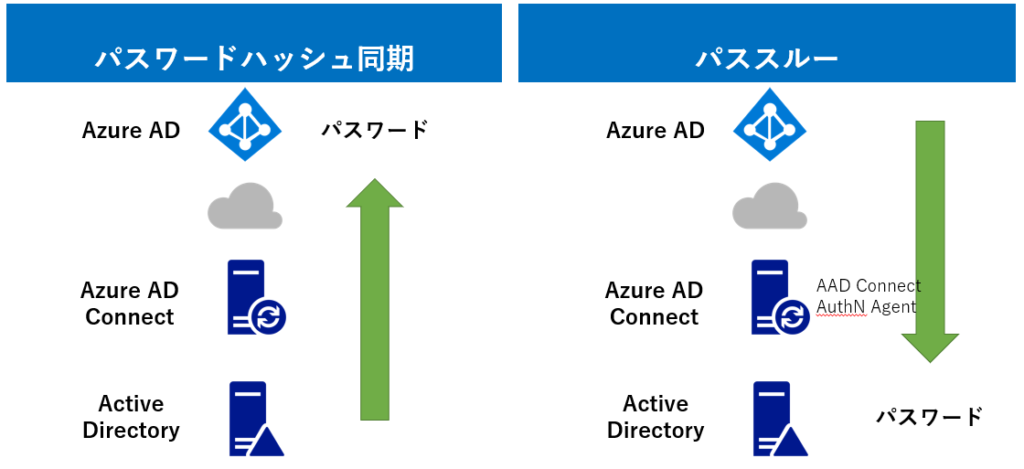

- パスワードハッシュ同期

- パススルー

- フェデレーション(本記事ではご紹介対象外)

パスワードハッシュ同期はAzure AD上にパスワードを同期する方法で、パススルーはパスワードはAzure ADには同期しません。

2つの大きな差はパスワードが保存される場所です。クラウド上にパスワードを保存して良いかが論点となりますが、パススルー認証はAzure AD Connect に障害が発生するとMicrosoft365にログインできなくなってしまうのでお勧めしていません。

冗長化の必要性を考える

サーバ冗長の必要性は、パスワードをどうするかによって変わりますが原則冗長化する意味はありません。主な理由は以下の通りです。

- サービスの仕様上Active-Activeの構成が取れない

- 認証がAzure ADや外部サービスであること前提にユーザやグループを同期しているならこのサービス止まってもすぐに業務が止まらない

- 最悪作り直ししたとしても30分ぐらいで作り直せる

パススルーを構成する場合は、障害発生時の影響が大きすぎるのでActive-Standbyだとしても冗長構成をとることをお勧めいたします。

まとめ

Azure AD Connect はADの情報を同期するためのツールですが、構成によっては認証を仲介する中継機として機能します。認証中継するのに冗長構成はActive-Activeにできない仕様となっているところに注意が必要です。単一障害ポイントとして放置するには影響が大きすぎるため、クラウド上にADのパスワードを保存したくない場合は、3rdパーティ製品も検討する必要があります。3rdパーティ製品入れるならAzrue AD Connect不要という話もありますね。

パスワードハッシュ同期は、ADのパスワードを平文で同期しているわけではなくハッシュ値として同期していますので、一定のセキュリティ担保はされいます。障害時の影響も考慮するとパススルーよりもハッシュ同期がおすすめです。それでは本記事が皆様の初期導入、運用管理の一助となりましたら幸いです。